I. Uruchamianie usługi routingu i NAT-u.

ZANIM ROZPOCZNIESZ, ważne jest aby najpierw uruchomić serwer DHCP, a potem usługę Routingu. Oszczędzi to potem wielu problemów.

Pierwszą istotną rzeczą jaką zrobimy to powiemy naszemu Linuxowi aby uruchomił przekierowywanie pakietów dla IPv4. Domyślnie system odrzuca

wszelkie pakiety nieskierowane do niego. Tego oczywiście nie chcemy, gdyż spowoduje to blokadę ruchu między naszą siecią WAN i LAN. Pakietów

nieskierowanych do systemu będzie bardzo dużo. Właściwie każde zapytanie klienta do Internetu jest pakietem nieskierowanym do serwera. Dlatego

też musimy powiedzieć serwerowi, żeby takich pakietów nie odrzucał.

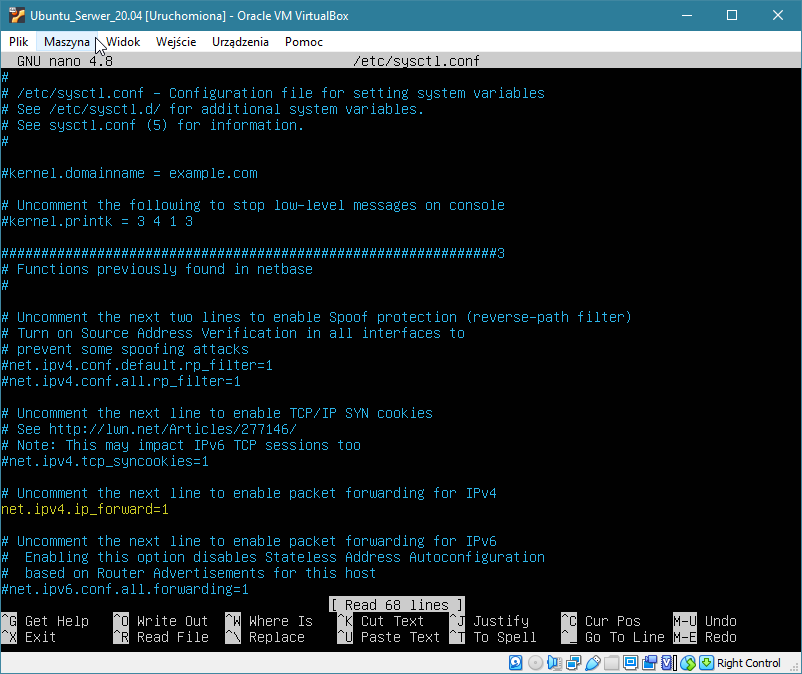

Zrobimy to za pomocą pliku /etc/sysctl.conf. Musimy go edytować z prawami administratora. Tak więc wpisujemy:

$ sudo nano /etc/sysctl.conf

Następnie odnajdujemy linijkę "#net.ipv4.ip_forward=1" i usuwamy znak "#" na początku aby odkomentować to polecenie.

Zapisujemy plik i wychodzimy z edytora nano.

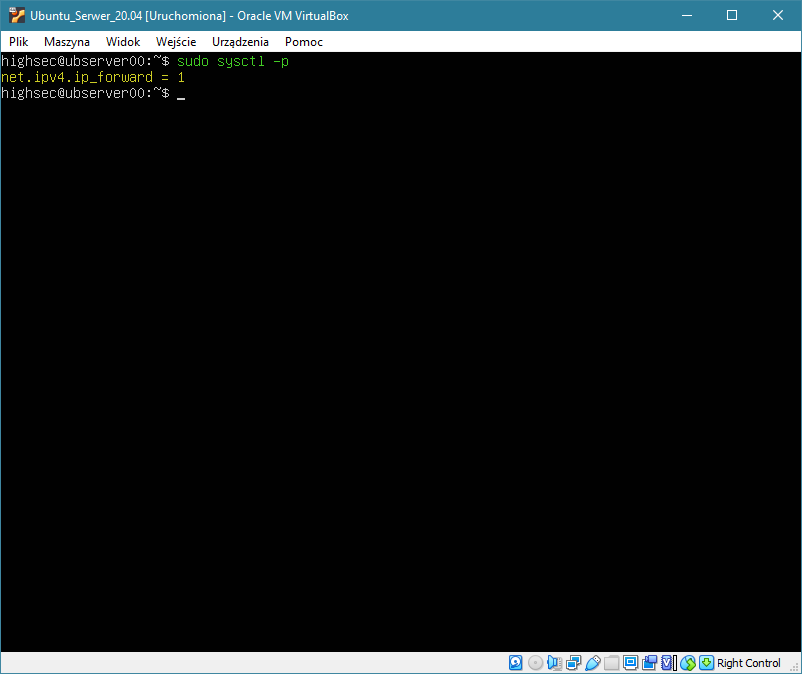

Teraz aby nasze zmiany odniosły skutek musimy je zatwierdzić odpowiednim poleceniem:

$ sudo sysctl -p

Po wprowadzeniu tej komendy, system zatwierdzi nasze zmiany i wyświetli w konsoli funkcje, które zostały aktywowane. Powinno być

tutaj widać linijkę, z której "zdjęliśmy" komentarz.

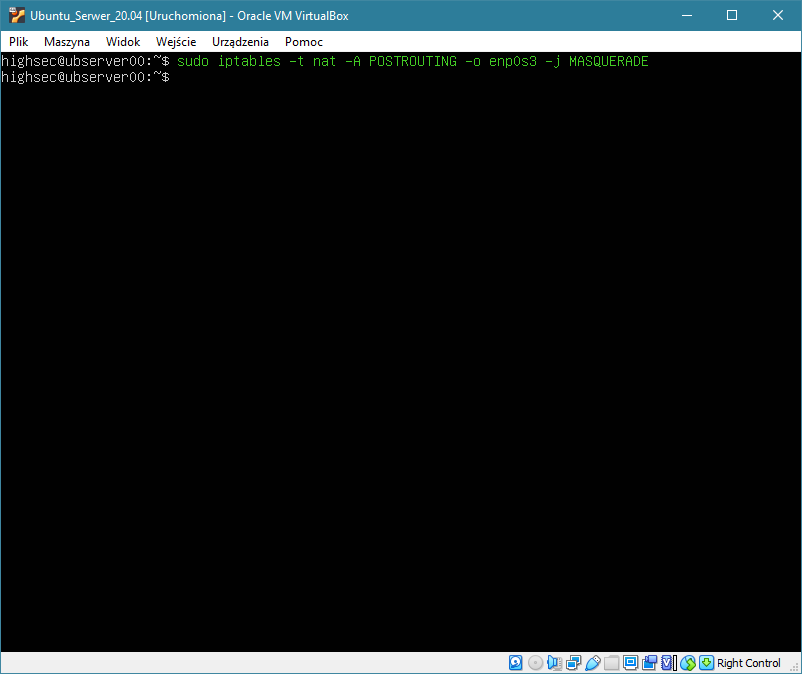

Nadszedł czas na najważniejszy moment, czyli za pomocą programu iptables dodamy sobie regułę do kernelowego firewalla, która

uaktywni nam maskaradę IP na interfejsie WAN serwera. Najpierw podam całą komendę, a potem wyjaśnię jej składniki:

$ sudo iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

Pierwszy parametr, czyli -t nat określa w jakiej tabeli ma się znaleźć nasz wpis. Ponieważ za pomocą iptables możemy

przekierowywać porty czy blokować połączenia to istnieją różne tablice, które mają inne właściwości. Np. do filtrowania pakietów użyjemy

filter. My potrzebujemy usług NAT-u, więc korzystamy z dedykowanej do tego tablicy nat, która jest

wywoływana kiedy serwer napotka nowe połączenie. Następnie mamy -A POSTROUTING, jest to opcja, która mówi firewallowi, że ta

reguła którą dodajemy, ma zostać jedynie zastosowana do pakietów, które mają opuścić serwer (nie ma znaczenia czy do LAN-u czy do WAN-u).

Wpis -o enp0s3 mówi, że reguła ta ma zadziałać tylko na pakietach, które mają zostać wysłane za pomocą danego interfejsu. W

tym przypadku podajemy interfejs WAN, gdyż to on pośredniczy między Internetem, a interfejsem LAN serwera (a także klientami). Nie muszę chyba

mówić, że nazwa interfejsu może się różnić od tej co ja podaję i należy ją sprawdzić samemu. Ostatnia reguła -j MASQUERADE,

mówi, że jeżeli pakiet spełni wszystkie podane warunki, czyli przechodzi przez serwer, ma właśnie wyjść z serwera, wyjdzie przez interfejs

enp0s3, to ma zostać na nim zastosowane odpowiednie działanie i w tym przypadku jest to maskarada.

Warto również wiedzieć, że reguły iptables działają na zasadzie łańcucha. Są takimi "ifami" w programowaniu. Firewall sprawdza po kolei

każdy wpis i za każdym razem kiedy pakiet spełnia warunki tego wpisu to ten dokonuje na nim jakieś akcji. Może być to odrzucenie pakietu, może

być zaakceptowanie, może być maskarada, może być ogólnie wszystko na co pozwala program. Po więcej informacji o iptables odsyłam do Internetu.

W tym momencie po wpisaniu poniższego polecenia, na naszym kliencie powinno pojawić się połączenie z Internetem:

$ sudo iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

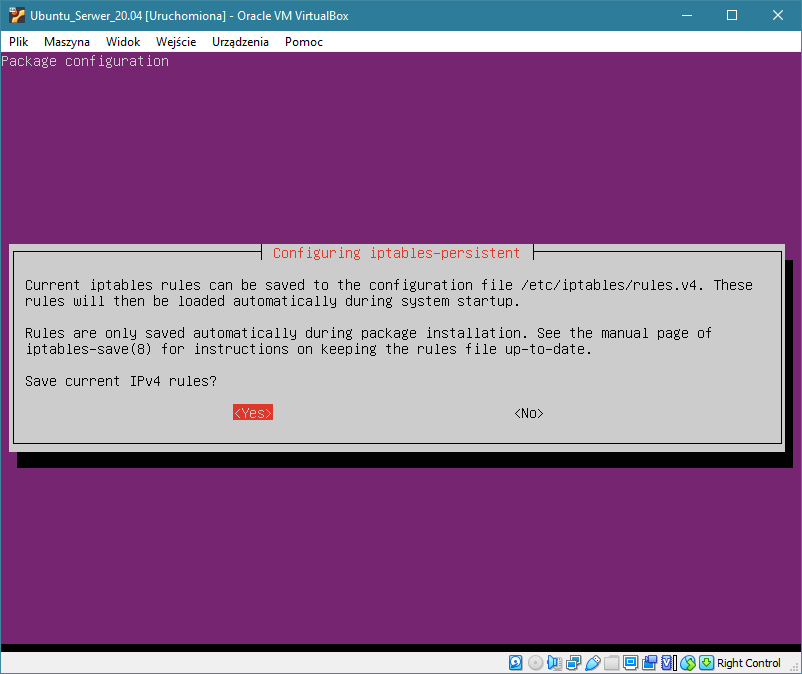

Iptables ma taką samą przypadłość jak polecenie ip. Otóż zmiany nie są wprowadzane na stałe.

Oczywiście z punktu widzenia bezpieczeństwa, jest to zaleta. Gdyby coś poszło nie tak, to zawsze można zrestartować serwer i zmiany

się odwrócą. My jednak potrzebujemy tego na stałe. Z pomocą przychodzi mały programik, który nazywa się iptables-persistent

i dba on o to, aby reguły, które wprowadzimy zawsze po restarcie serwera były aplikowane do systemu.

Zainstalować program iptables-persistent można poleceniem:

$ sudo apt install iptables-persistent

UWAGA! Warto mieć na uwadze, że program już podczas instalacji będzie chciał zapisać wprowadzone przez nas reguły.

Dlatego najpierw przed instalacją warto te reguły dodać. Dokładnie program zapyta się czy chcemy zapisać reguły dla IPv4 i IPv6.

Najlepiej zgodzić się na obie propozycję. Po skończonej instalacji, można już korzystać z Internetu na stacjach klienckich.

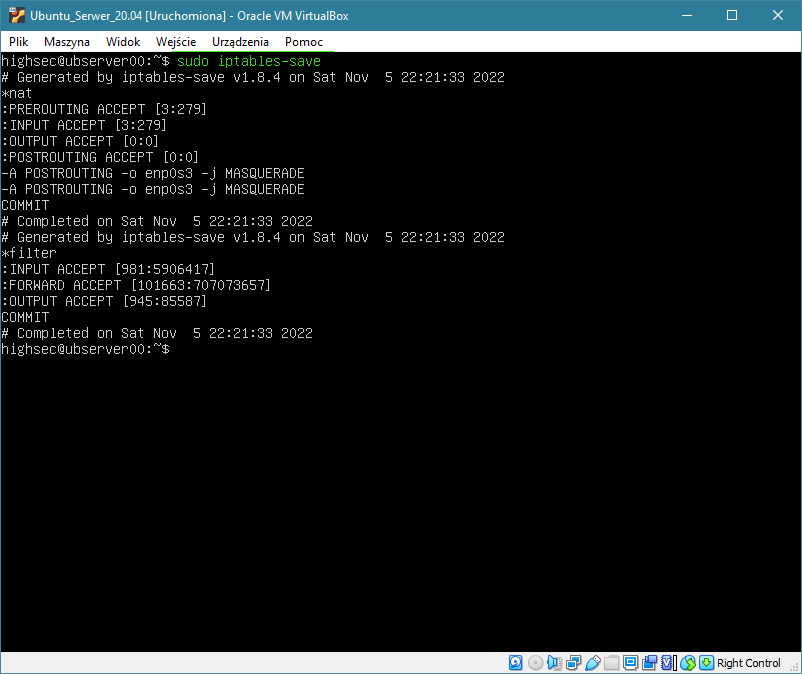

Gdybyśmy dodali więcej reguł i chcieli je zapisać to możemy zrobić to ponownie poleceniem:

$ sudo iptables-save

Spowoduje ono prócz zapisania reguł, wyświetlenie ich wszystkich na ekranie.

II. Testowanie połączenia na stacji klienckiej.

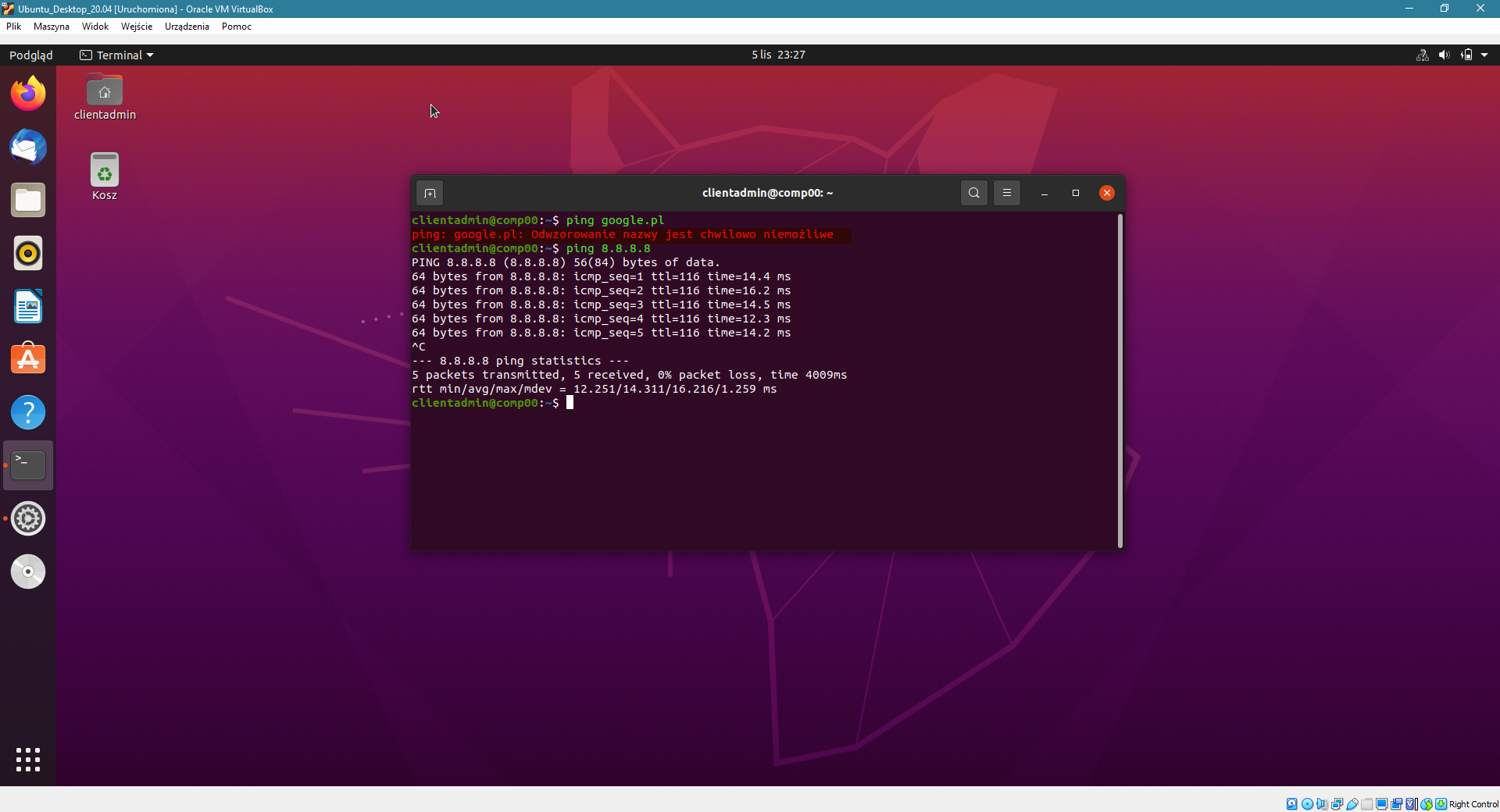

Ostatnią rzeczą będzie sprawdzenie poprawności działania usługi routingu i NAT-u na stacji klienckiej. W tym celu po prostu pingujemy coś w internecie.

Spróbujemy zatem puścić ping na stronę google.pl oraz serwer DNS Google 8.8.8.8. Wpisujemy zatem:

$ ping google.pl

a następnie:

$ ping 8.8.8.8

Jak widać w pierwszym przypadku polecenie ping mówi nam, że nie można odwzorować nazwy. Tym błędem się nie przejmujemy – sprawa jest

prosta. Przy konfiguracji DHCP podaliśmy adres DNS jako adres serwera, tyle że… na serwerze nie ma jeszcze serwera DNS-owego. Dlatego

najlepiej spingować samo IP np. 8.8.8.8. Tutaj jak widać połączenie jest, czyli wszystko działa. Gdyby nie działało to warto sprawdzić

czy na serwerze lecą pingi. Jeżeli tak to należy dokładnie sprawdzić konfigurację serwera. Odpowiednie pliki itd.